Méthodes d'authentification utilisateur et utilisateurs gérés - Canon - ACCESS MANAGEMENT SYSTEM - Guide d'administration

Qu'est-ce que l'authentification à deux facteurs et pourquoi est-elle essentielle à la sécurité des commerçants? - Clover Blog Canada French

Amazon.com: Certificat de propriété de la plate-forme pour le modèle d'attestation de propriété: Sécurité informatique, Informatique de confiance, Authentification (French Edition): 9786202856270: Borhan, Nazanin: Libros

L'authentification à deux facteurs: une façon simple et efficace de sécuriser son compte | UdeMNouvelles

Concept De Cyber-sécurité Dans La Vérification Biométrique Authentification Multifactorielle Sécurité Informatique Cryptage Sécuri Image stock - Image du internet, intrus: 258303869

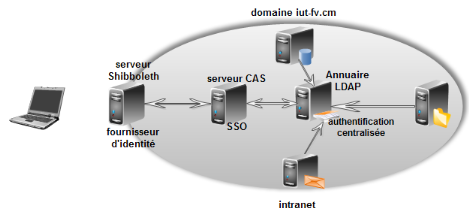

Memoire Online - Système d'authentification centralisée SSO ( Single Sign- On: une seule authentification pour plusieurs applications ) avec fournisseur d'identités - Narcisse et Eric Marc KAPDJOU et MODO NGA

Clé de sécurité Winkeo-C FIDO2, authentification sans Mot de Passe et à Deux facteurs, pour PC, Tablette et Smartphone USB-C - Cdiscount Informatique