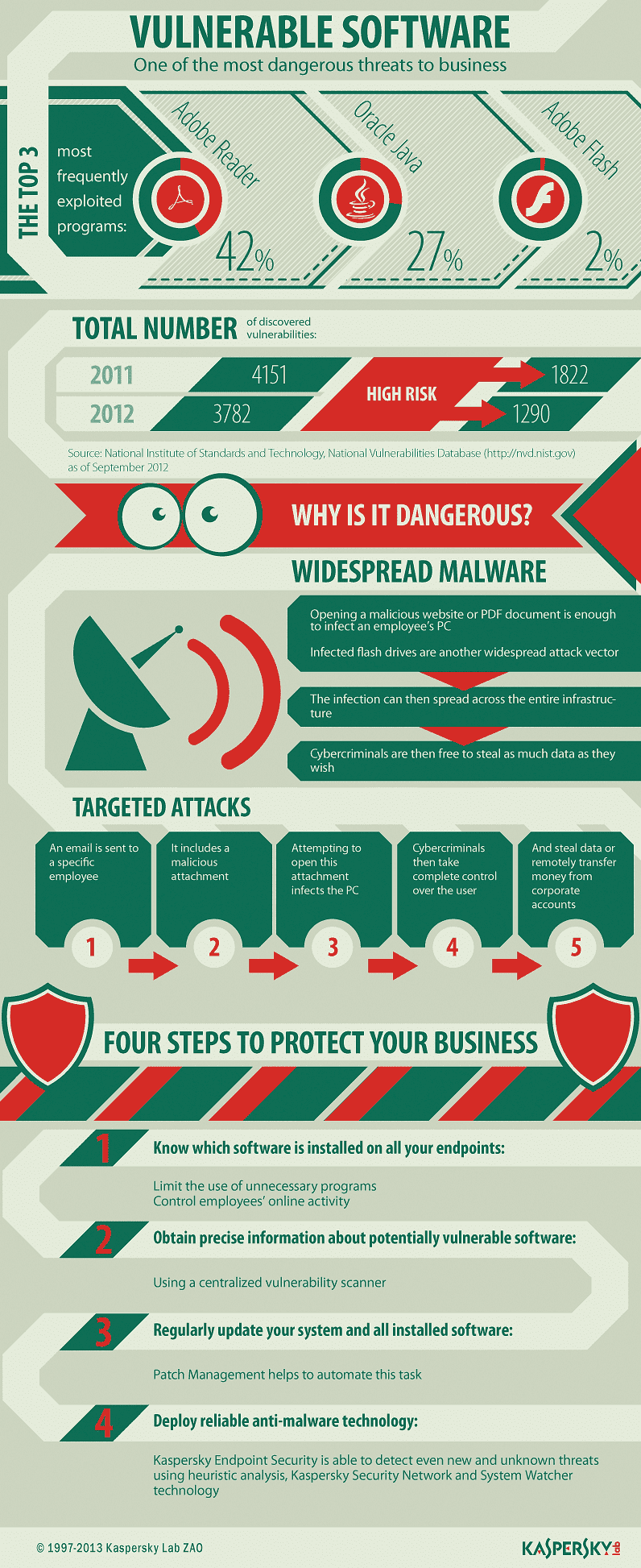

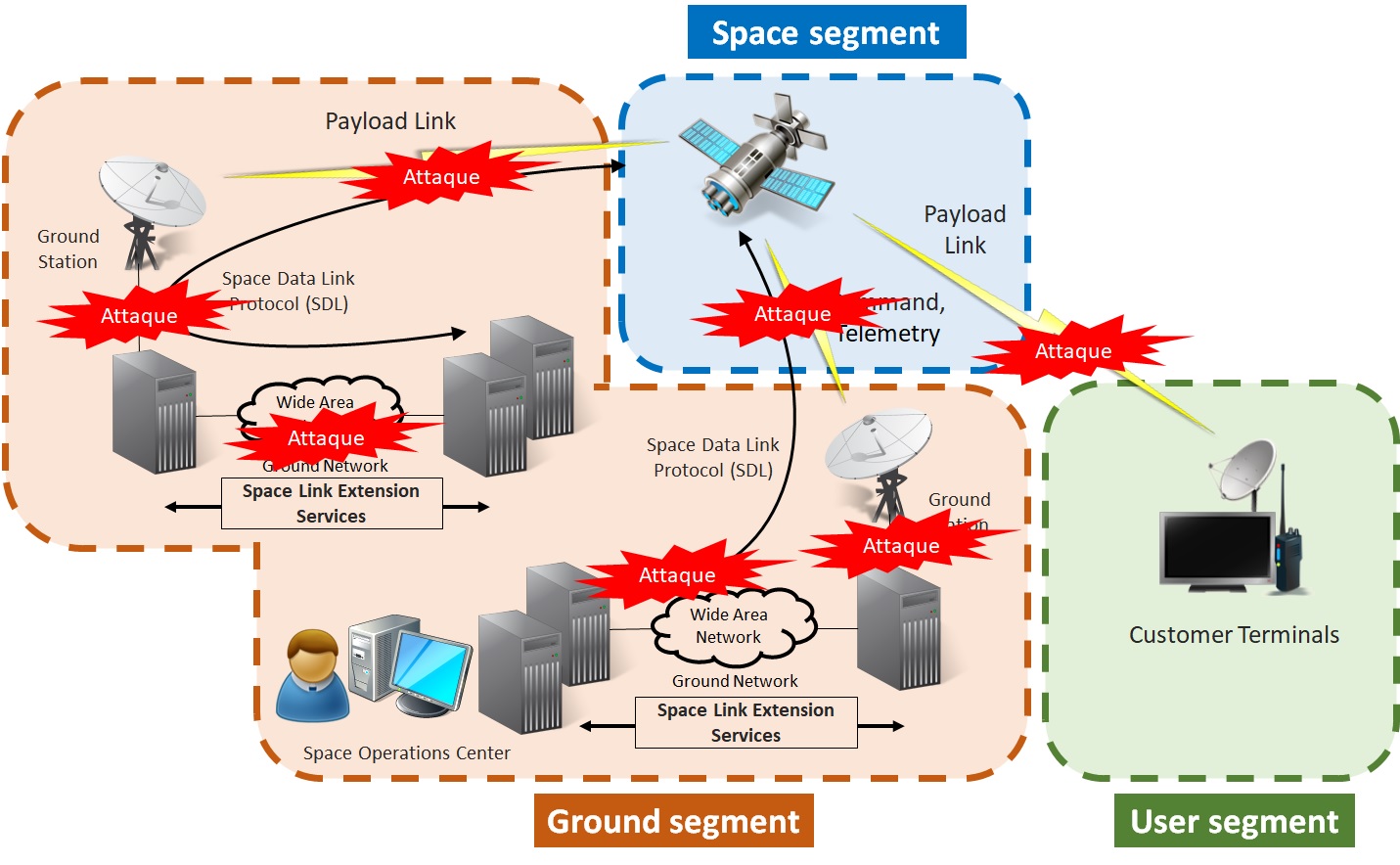

Etude sur la cybersécurité des systèmes spatiaux : menaces, vulnérabilités et risques - Space & Cybersecurity Info

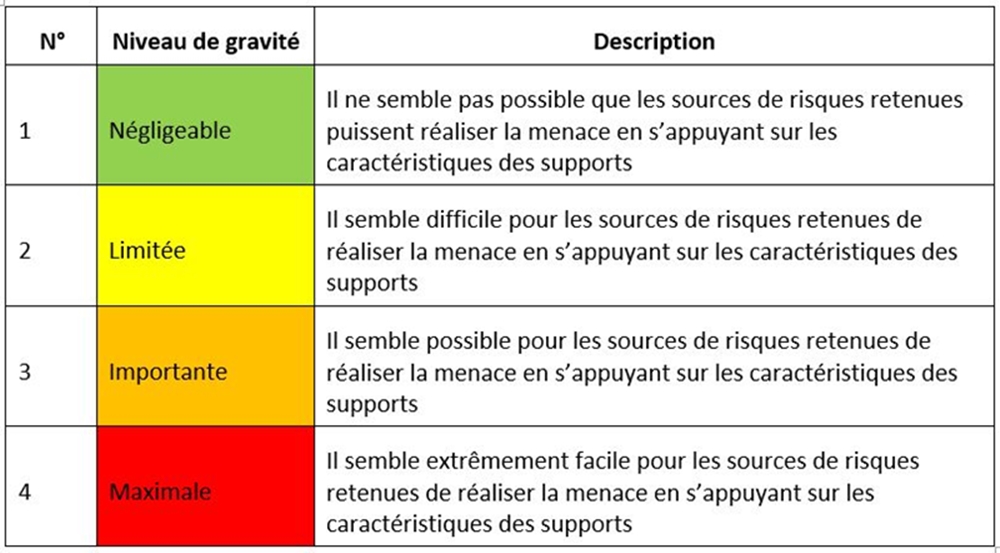

L'analyse de risques, outil indispensable à une bonne hygiène informatique - Lexing Alain Bensoussan Avocats

Réutilisation de code à titre d'exemple : un article soulève des enjeux de vulnérabilité dans des applications commercialisées | Carrefour de l'actualité

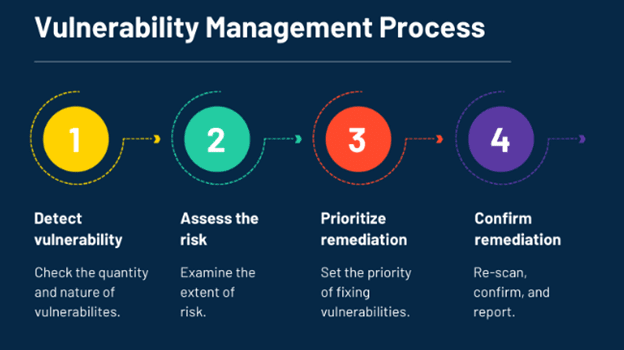

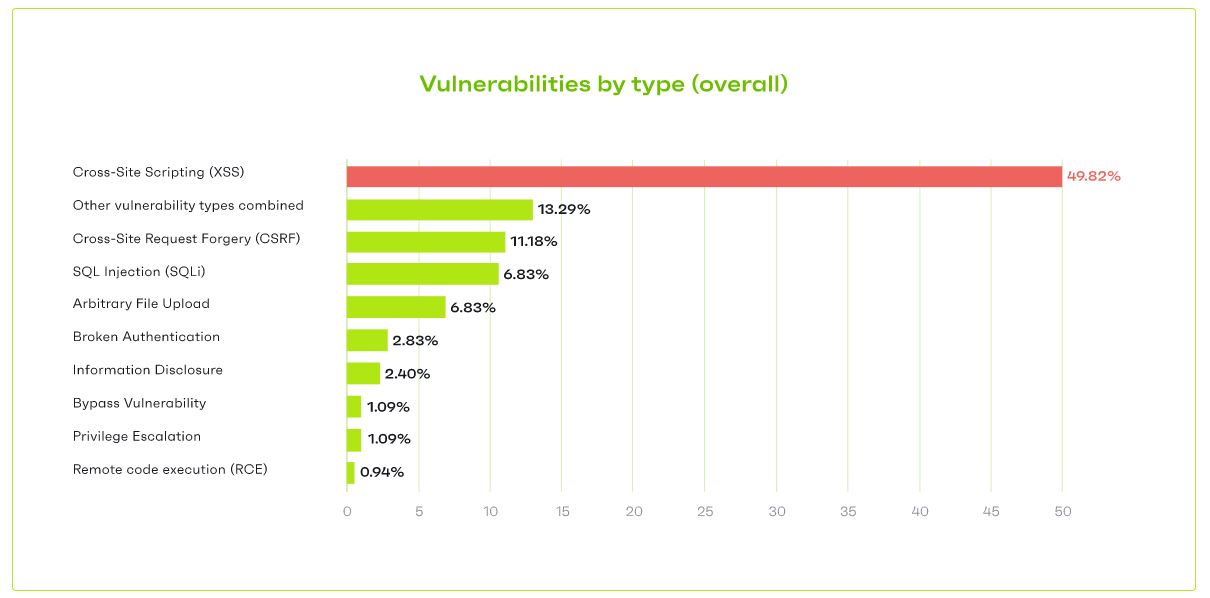

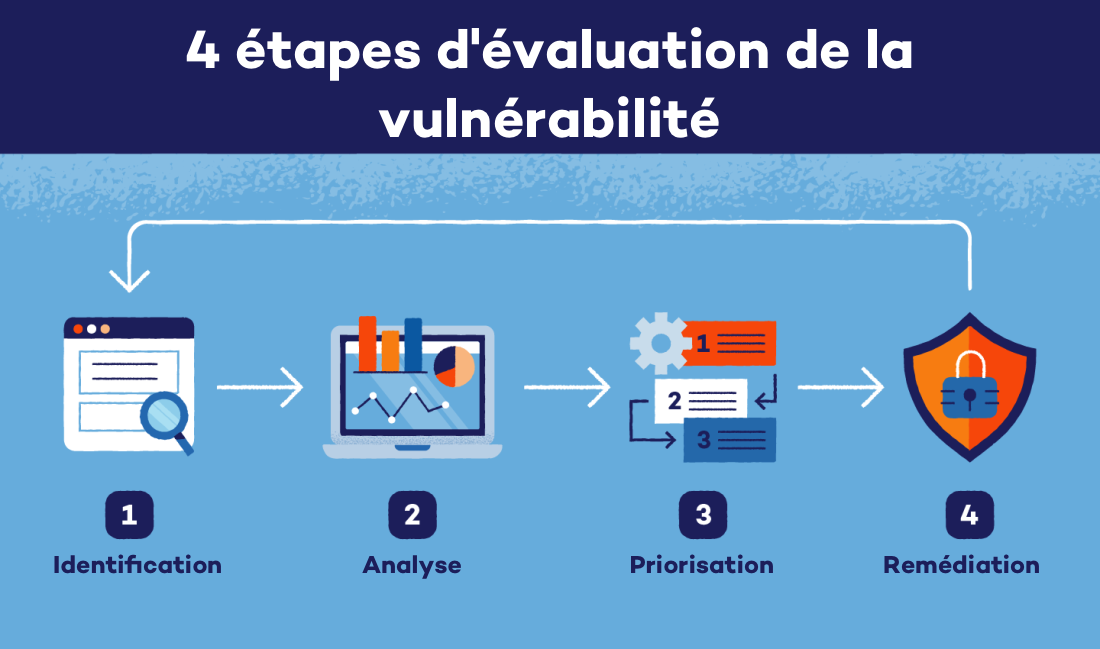

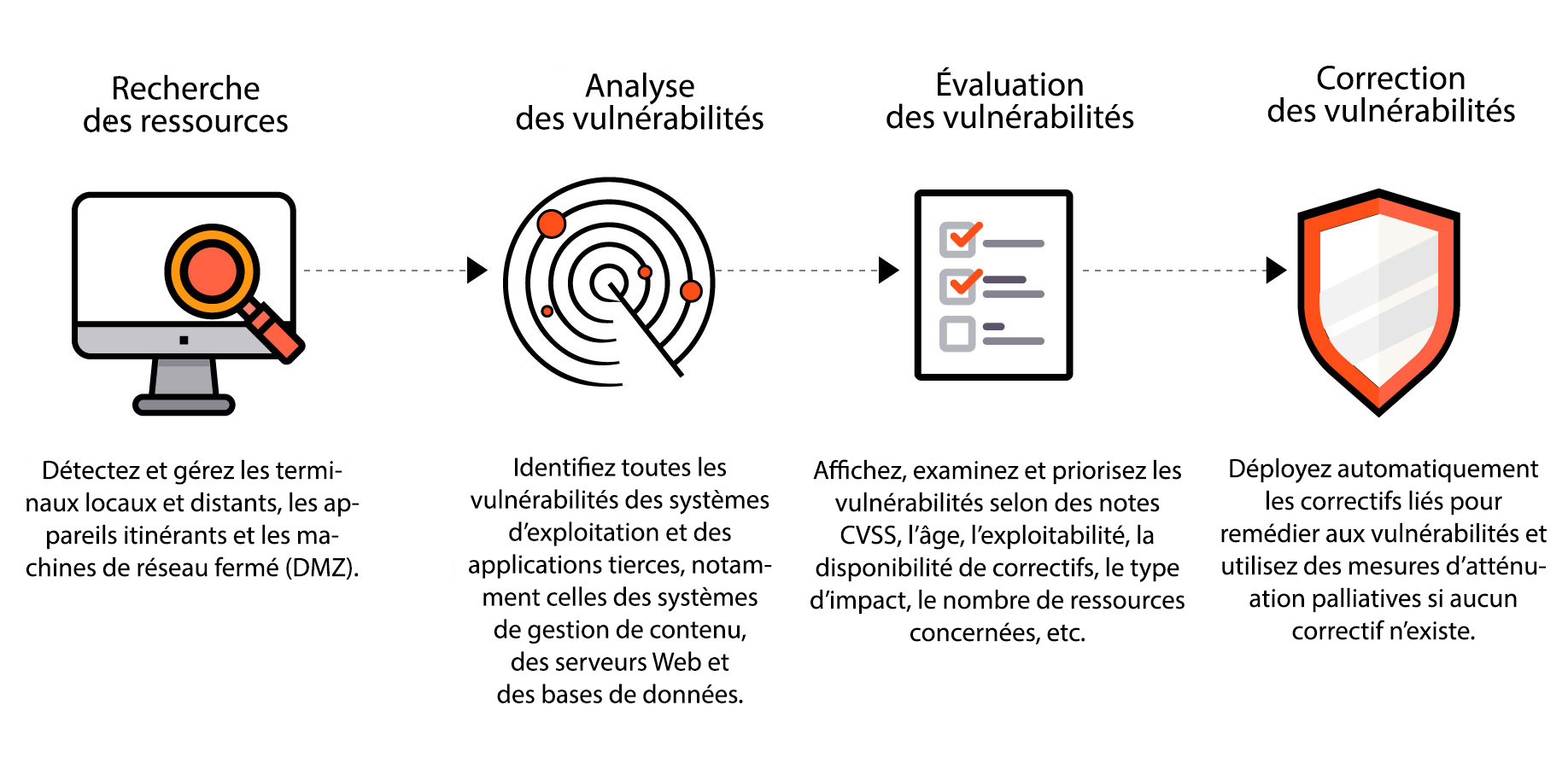

Analyse des vulnérabilités | Outil d'analyse des vulnérabilités - ManageEngine Vulnerability Manager Plus

![Alerte Vulnérabilité Informatique] Vulnérabilité impactant des produits de type VPN (sonicwall) - Assistance aux victimes de cybermalveillance Alerte Vulnérabilité Informatique] Vulnérabilité impactant des produits de type VPN (sonicwall) - Assistance aux victimes de cybermalveillance](https://www.cybermalveillance.gouv.fr/medias/2022/03/anssi-logo.jpg)