Comment mettre en place une politique de sécurité informatique ? - CYBER PREVENTYS - Expertise informatique & Cybersécurité Metz

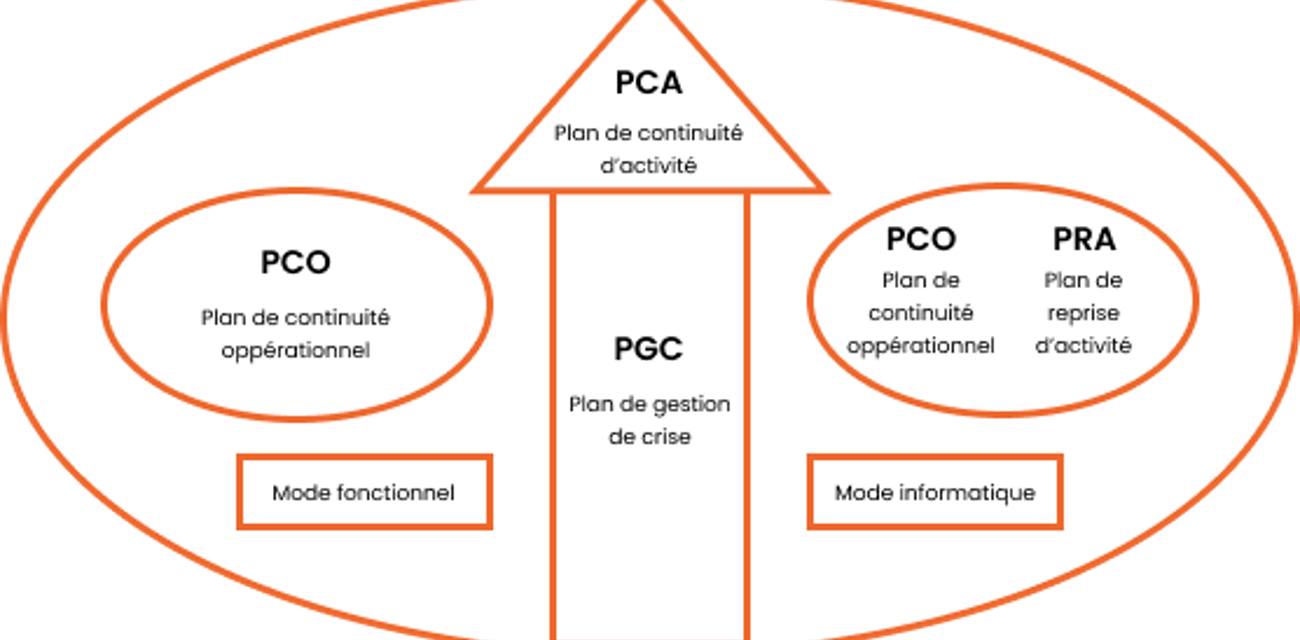

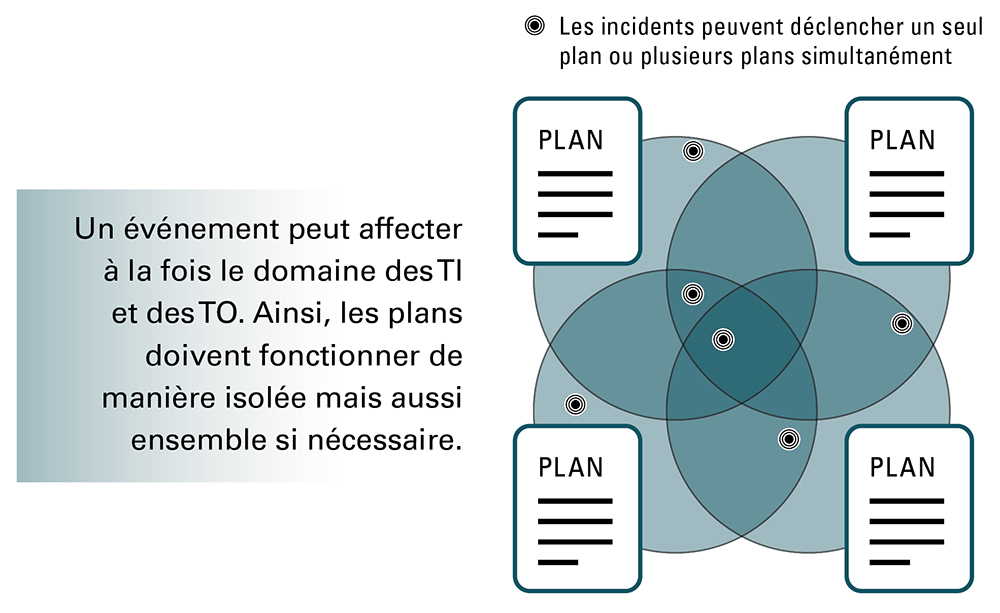

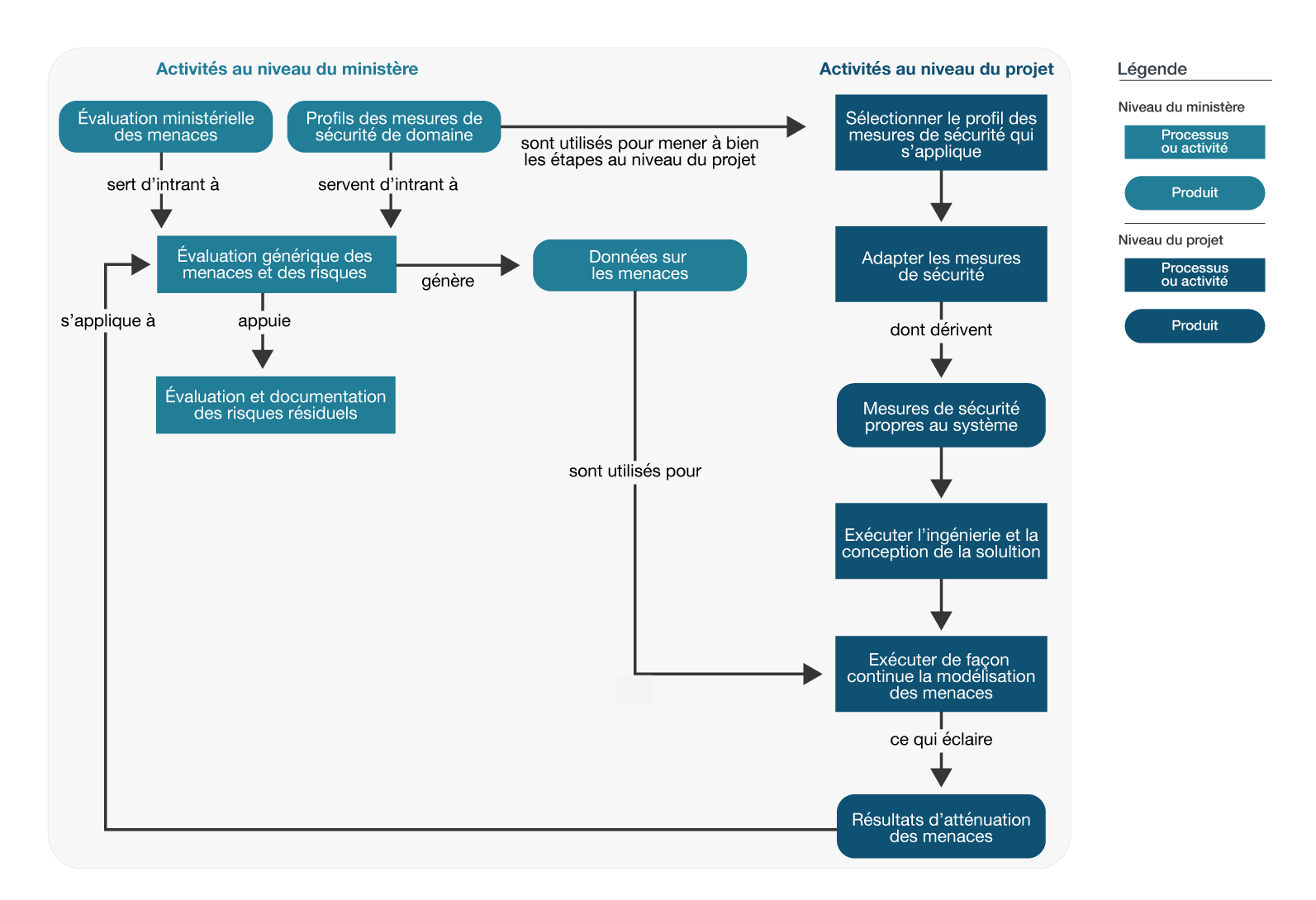

Élaboration d'un plan d'intervention en cas d'incident de la technologie opérationnelle et de la technologie de l'information

![Sécurité informatique : Le Plan de Reprise d'Activité [Réservé AMBITION ECO] - REPORTÉ - ENE Sécurité informatique : Le Plan de Reprise d'Activité [Réservé AMBITION ECO] - REPORTÉ - ENE](https://www.ene.fr/wp-content/uploads/2022/07/cyber-et-facteur-humain.jpg)